Ejecución Remota de Código (RCE): La Amenaza Crítica

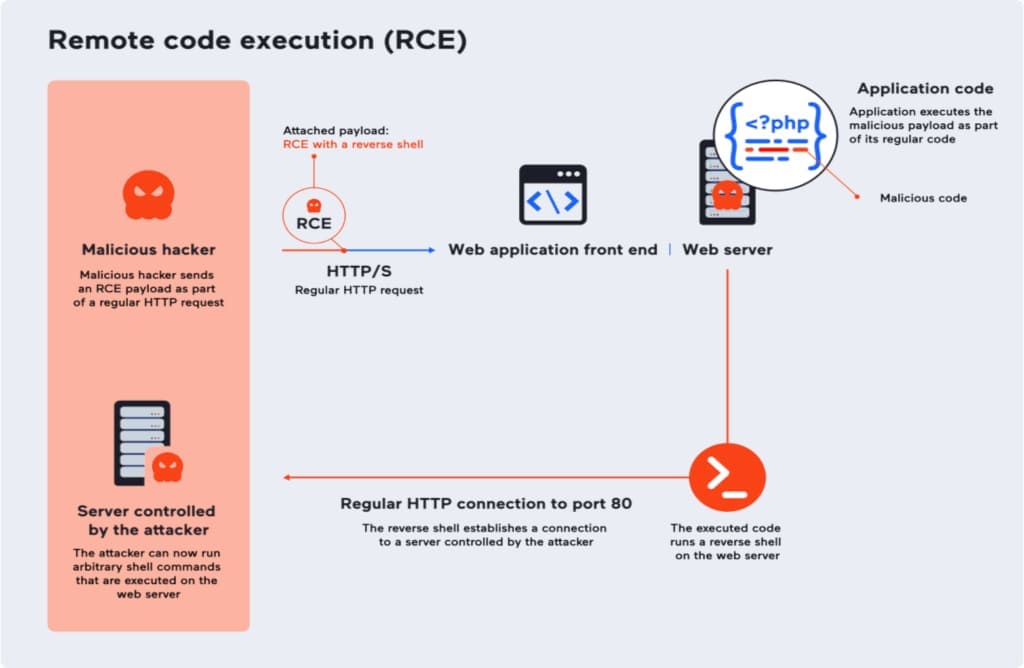

La **Ejecución Remota de Código (RCE)** es una de las vulnerabilidades más temidas en el ámbito de la ciberseguridad. Permite a un atacante ejecutar comandos arbitrarios en un sistema remoto, obteniendo así un control total o parcial sobre la máquina comprometida. Una RCE exitosa puede tener consecuencias devastadoras, desde el robo de datos sensibles hasta la interrupción completa de servicios.

¿Qué es la Ejecución Remota de Código (RCE)?

Una vulnerabilidad RCE ocurre cuando una aplicación o sistema permite que un atacante envíe datos o comandos que, en lugar de ser tratados como entrada normal, son ejecutados como código por el sistema subyacente. Esto significa que el atacante puede hacer que el servidor o la aplicación ejecute cualquier instrucción que desee, como si estuviera sentado frente a la máquina.

El impacto de una RCE es típicamente severo, ya que otorga al atacante un control casi ilimitado. Esto puede incluir:

- Acceso a datos confidenciales o bases de datos.

- Instalación de malware, ransomware o backdoors.

- Modificación o eliminación de archivos.

- Uso del sistema comprometido para lanzar ataques a otras máquinas.

- Desfiguración de sitios web o negación de servicio.

Vectores Comunes de RCE

Las vulnerabilidades RCE pueden surgir de diversas fuentes y se manifiestan a través de diferentes vectores de ataque:

1. Inyección de Comandos (Command Injection)

Similar a SQL Injection, pero en lugar de manipular consultas SQL, el atacante inyecta comandos del sistema operativo. Esto ocurre cuando una aplicación ejecuta comandos del sistema construidos con entrada de usuario sin la validación o sanitización adecuada.

Ejemplo (PHP):

<?php

$ip = $_GET['ip'];

system("ping -c 4 " . $ip); // Vulnerable a inyección de comandos

?>Un atacante podría enviar: `?ip=127.0.0.1; ls -la /` para listar archivos en el servidor.

2. Deserialización Insegura

Ocurre cuando una aplicación deserializa datos no confiables. Si un atacante puede controlar los datos serializados, puede inyectar objetos maliciosos que, al ser deserializados, provoquen la ejecución de código arbitrario.

Común en lenguajes como Java, PHP, Python, .NET, donde los objetos serializados pueden contener referencias a código ejecutable.

3. Carga de Archivos sin Restricciones (Unrestricted File Upload)

Si una aplicación permite a los usuarios subir archivos sin validar adecuadamente su tipo o contenido, un atacante podría subir un script malicioso (ej. un shell web PHP) a un directorio accesible por el servidor web y luego ejecutarlo.

4. Vulnerabilidades en Frameworks y Bibliotecas

Software desactualizado o mal configurado, incluyendo frameworks web (ej. Struts, Spring), librerías (ej. Log4j en el pasado), o componentes de terceros, pueden contener vulnerabilidades que un atacante puede explotar para lograr RCE.

5. Errores de Configuración

Configuraciones de servidor débiles, permisos excesivos en directorios, o credenciales por defecto pueden ser puntos de entrada para que un atacante obtenga la capacidad de ejecutar código.

Impacto de la RCE

El impacto directo de una RCE es que el atacante obtiene control sobre el servidor o la aplicación. Esto a menudo es el paso inicial para ataques más grandes, como el establecimiento de una persistencia en la red (mediante backdoors), la escalada de privilegios para obtener acceso de root/administrador, o el movimiento lateral a otros sistemas dentro de la misma infraestructura. La consecuencia final puede ser la pérdida de datos, la interrupción del negocio o incluso la toma de control de la infraestructura de la organización.

Prevención de RCE

La prevención de RCE requiere un enfoque multifacético y robusto:

- **Validación y Sanitización de Entrada:** Validar estrictamente toda la entrada del usuario. Utilizar listas blancas (whitelist) para permitir solo los caracteres y formatos esperados.

- **Consultas Parametrizadas y APIs Seguras:** Siempre utilizar consultas parametrizadas para interactuar con bases de datos y APIs seguras para la ejecución de comandos de sistema, evitando la concatenación directa de entradas de usuario.

- **Actualización y Parcheo Constante:** Mantener todo el software, sistemas operativos, frameworks y bibliotecas actualizados. Aplicar parches de seguridad tan pronto como estén disponibles.

- **Principio de Mínimo Privilegio:** Ejecutar aplicaciones y servicios con los privilegios mínimos necesarios. Si un proceso es comprometido, el daño será limitado.

- **Serialización Segura:** Evitar la deserialización de datos de fuentes no confiables. Si es inevitable, usar métodos de deserialización seguros y validar el contenido.

- **Control Estricto de Carga de Archivos:** Validar el tipo de archivo (mediante firmas y extensiones), escanear en busca de malware y almacenar los archivos subidos en directorios no ejecutables.

- **Monitoreo y Detección:** Implementar sistemas de monitoreo de seguridad (SIEM, IDS/IPS) para detectar actividades sospechosas que podrían indicar intentos de RCE.

- **Seguridad por Diseño:** Incorporar la seguridad desde las primeras etapas del ciclo de vida del desarrollo de software (SDLC).

Consideraciones Éticas

Este artículo tiene fines educativos y de concienciación. La información sobre RCE debe ser utilizada de manera responsable y ética. Intentar explotar vulnerabilidades de RCE en sistemas sin la autorización expresa del propietario es ilegal y puede resultar en graves consecuencias legales. Practica tus habilidades de forma ética en entornos controlados y con el debido permiso.

¿Conoces otros vectores de RCE o medidas de prevención que consideres cruciales? ¡Comparte tu conocimiento en los comentarios!

La información aquí provista es general. Las vulnerabilidades RCE pueden ser muy complejas y específicas de cada sistema. Se recomienda una investigación profunda y la consulta con expertos en seguridad para casos reales.