Open Redirect: Redirecciones Abiertas y Ataques de Phishing

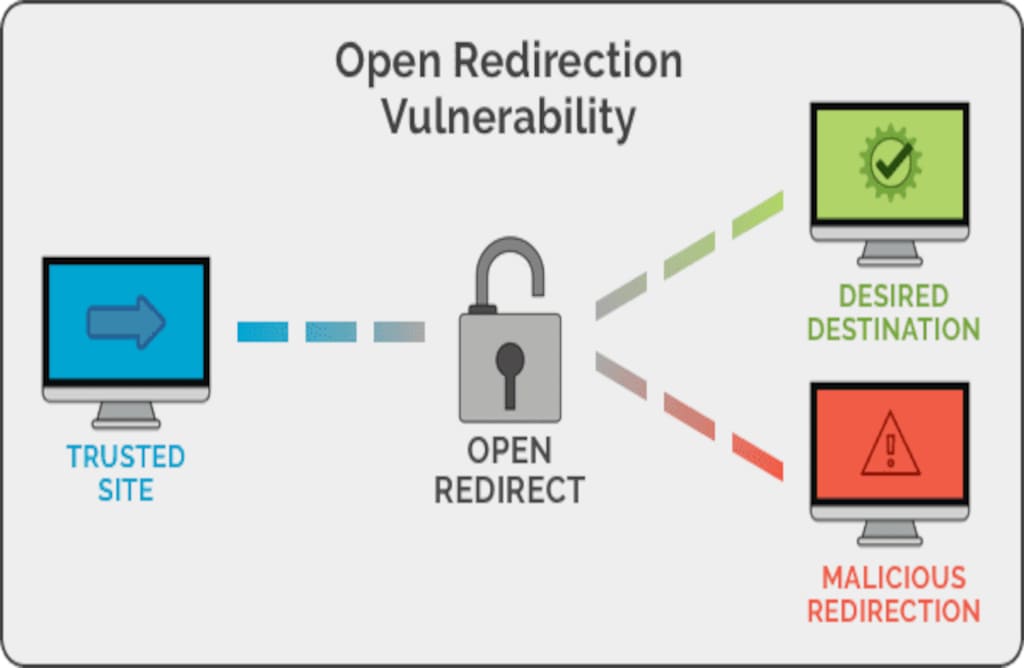

La vulnerabilidad de **Open Redirect** (también conocida como "Redirección Abierta") ocurre cuando una aplicación web permite que un atacante dirija a los usuarios a cualquier URL arbitraria. Esto sucede cuando la aplicación toma un parámetro en la URL que especifica la página a la que el usuario debe ser redirigido, y luego realiza la redirección sin validar adecuadamente si esa URL pertenece a un dominio confiable.

Aunque a primera vista una redirección parezca inofensiva, esta vulnerabilidad es comúnmente utilizada en ataques de phishing para engañar a los usuarios y hacer que revelen información sensible.

¿Cómo Funciona un Ataque de Open Redirect?

Muchas aplicaciones web utilizan parámetros de URL para redirigir a los usuarios después de una acción, como iniciar sesión, completar un formulario o hacer clic en un enlace de notificación. Ejemplos de estos parámetros incluyen `redirect_to`, `next`, `url`, `return`, `continue`, etc.

Cuando la aplicación no valida que el valor de este parámetro apunte a una URL dentro del mismo dominio o de un conjunto de dominios permitidos, un atacante puede manipular el valor para que el usuario sea redirigido a un sitio web malicioso.

Ejemplo de Explotación:

Imagina que tienes una aplicación en `ejemplo.com` con una URL de redirección así:

http://ejemplo.com/login?redirect_to=http://ejemplo.com/dashboardUn atacante podría cambiar la URL a:

http://ejemplo.com/login?redirect_to=http://sitio-malicioso.com/phishing-pageEl usuario ve que la URL inicial es `ejemplo.com`, un dominio confiable. Tras un clic o un inicio de sesión, es redirigido a `sitio-malicioso.com` sin previo aviso, lo que facilita el engaño.

Impacto y Consecuencias

La principal consecuencia de un Open Redirect es facilitar ataques de **phishing**:

- **Phishing de Credenciales:** Los atacantes redirigen a los usuarios a una página de inicio de sesión falsa que se parece a la original. El usuario, confiando en el dominio inicial (ej. `ejemplo.com`), ingresa sus credenciales en la página falsa, que son robadas por el atacante.

- **Distribución de Malware:** Redirección a sitios web que intentan descargar malware en el dispositivo del usuario.

- **Engaño y Manipulación:** Utilizar la reputación del dominio legítimo para que el usuario confíe en un mensaje o una oferta fraudulenta.

- **Bypass de Firewalls y Whitelists:** En algunos casos, un Open Redirect puede ser utilizado para bypassar firewalls de aplicaciones web o políticas de seguridad que solo permiten el tráfico desde dominios de confianza.

- **Ataques de Session Fixation (en combinación):** Menos directo, pero puede ser parte de una cadena de ataques más compleja.

Variaciones de Explotación

Los atacantes a menudo utilizan diversas técnicas para eludir las validaciones básicas:

- **URL Encoding:** Codificar la URL maliciosa para evadir filtros simples.

http://ejemplo.com/login?redirect_to=%68%74%74%70%3a%2f%2f%61%74%74%61%63%6b%65%72%2e%63%6f%6d - **Caracteres `\` (Backslash):** En algunos sistemas, un `\` puede ser interpretado como `/`.

http://ejemplo.com/login?redirect_to=\\attacker.com - **Protocol-less URLs:** A veces, omitir el protocolo puede funcionar.

http://ejemplo.com/login?redirect_to=//attacker.com - **Dominio Válido como Prefijo/Sufijo:** Si el filtro busca el dominio principal, el atacante puede usarlo como parte de su URL.

http://ejemplo.com/login?redirect_to=http://ejemplo.com.attacker.com - **Fragmentos de URL (`#`):** Algunos filtros pueden ignorar la parte del fragmento.

http://ejemplo.com/login?redirect_to=http://attacker.com%23ejemplo.com

Prevención de Open Redirect

La prevención de los ataques de Open Redirect se basa en una validación estricta de las URLs de redirección en el lado del servidor:

- **Evitar Redirecciones Basadas en la Entrada del Usuario:**

La medida más segura es no permitir que la aplicación realice redirecciones a URLs proporcionadas directamente por el cliente. Si es posible, utiliza siempre rutas relativas internas o un conjunto predefinido y estático de URLs de redirección.

- **Whitelist de URLs/Dominios Seguros:**

Si la redirección a URLs externas es absolutamente necesaria, la aplicación debe mantener una lista blanca (whitelist) de dominios o URLs permitidas. Cualquier URL de redirección proporcionada por el usuario debe ser comparada estrictamente con esta lista antes de ser utilizada.

// Pseudocódigo para validación de whitelist (servidor) function isValidRedirectUrl(url) { const allowedDomains = ["ejemplo.com", "partner.com"]; try { const parsedUrl = new URL(url); return allowedDomains.includes(parsedUrl.hostname); } catch (e) { return false; // URL inválida } } - **Validación Exhaustiva del Parámetro:**

No confíes en validaciones simples como la búsqueda de `http://`. Asegúrate de que la URL parseada corresponde exactamente a lo esperado. Verifica el esquema (http/https), el hostname y la ruta.

- **Usar un Intersticial de Advertencia:**

Para redirecciones a dominios externos (incluso si son válidos), considera mostrar una página intermedia que advierta al usuario que está siendo redirigido a un sitio externo y pida confirmación antes de proceder.

- **Evitar Redirecciones en el Lado del Cliente:**

Las redirecciones realizadas por JavaScript en el lado del cliente (ej. `window.location.href = url_param`) son más difíciles de proteger y deben ser evitadas si el `url_param` es de entrada de usuario.

- **Sanitizar y Normalizar Entradas:**

Aunque la lista blanca es principal, normaliza las URLs (ej. elimina `//`, `\`, `.` redundantes) antes de la validación para frustrar los intentos de bypass.

Consideraciones Éticas

Este artículo sobre la vulnerabilidad de Open Redirect se proporciona con fines educativos y de concienciación en ciberseguridad. Intentar explotar esta o cualquier otra vulnerabilidad en sistemas sin la autorización expresa del propietario es ilegal y puede acarrear graves consecuencias legales. Utiliza estos conocimientos de manera responsable y ética, y siempre en entornos de prueba controlados y autorizados (como laboratorios de seguridad o programas de bug bounty).

¿Conoces algún caso interesante de Open Redirect que haya sido explotado? ¡Compártelo en los comentarios!

La correcta gestión de las redirecciones es un componente vital para la seguridad de la aplicación web y la protección de los usuarios contra ataques de phishing.